La sociedad cada vez está más concienciada con la privacidad y la seguridad en sus dispositivos, pero hay veces en las que, por mucho que nos empeñemos, alguien malintencionado puede acceder a un determinado servicio o a nuestro teléfono.

De hecho, es posible que accedan a nuestro móvil protegido mediante huella dactilar gracias a ataques de fuerza bruta. Y, precisamente, han descubierto que los móviles Android son más susceptibles de recibir con éxito este tipo de ataques.

La vulnerabilidad se encuentra en el umbral de referencia

Un ataque de fuerza bruta consiste en realizar un enorme número de intentos de prueba y error para descifrar algo. Imagina que tienes una contraseña de cuatro dígitos, este tipo de ataques probarían, de manera automatizada, todas las combinaciones posibles hasta dar con la buena.

De hecho, la tecnología ha avanzado mucho y los hackers también se benefician de esto. Antes, un ataque con fuerza bruta a una contraseña segura tardaría unos 100 años en dar con la combinación, ahora solo le llevaría tres semanas.

Con las huellas dactilares de nuestros teléfonos no es tan sencillo porque deben tener el dispositivo físicamente, pero investigadores de Tencent Labs y de la Universidad de Zheijiang han conseguido romper el bloqueo dactilar gracias a su nuevo ataque: BrutePrint.

Hay dos partes interesantes en esta historia. Para empezar, sabrás que cuando introduces varias veces mal la huella, debes introducir el número PIN o un método de desbloqueo alternativo antes de volver a probar con la huella. Es un método de seguridad que, como los investigadores chinos han demostrado, se puede anular fácilmente.

Eliminando este límite, un software o hardware puede automatizarse para realizar ataques consecutivos hasta dar con la 'llave'. En Android se logró aumentar de manera ilimitada, por lo que no salta la petición del PIN. En iOS se aumentó de cinco intentos de serie a 15. 15 intentos no son suficientes para lograr efectuar con éxito un ataque de fuerza bruta.

Lo segundo que se necesita es la huella o, mejor dicho, los datos de la huella, que se pueden conseguir en conjuntos de datos académicos o consiguiendo archivos filtrados o robados. Con eso, y con el hardware necesario que cuesta unos 15 dólares, se pueden ejecutar ataques de fuerza bruta.

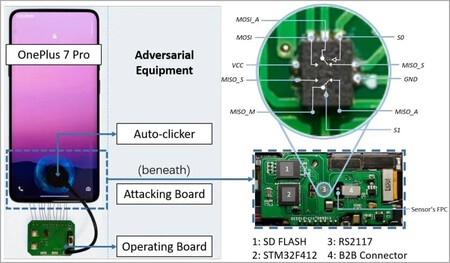

Este hardware consiste en una pequeña placa que está conectada a una especie de apéndice que se posa directamente en el sensor del móvil y cuenta con la información de la base de datos de huellas. Se llama 'auto-clicker' y, aparte del acceso a las huellas y el aumento del número de intentos, los investigadores manipularon el umbral de aceptación.

Y es que, mientras que en una contraseña alfanumérica los valores son exactos, los sensores de huellas se mueven en un umbral de referencia. Manipulando estos datos, los investigadores consiguieron que los intentos fallidos no constaran como un error para acelerar el proceso y volver a probar otra huella lo más rápido posible.

Cómo ven nuestra huella los teléfonos y qué teléfonos se vulneraron

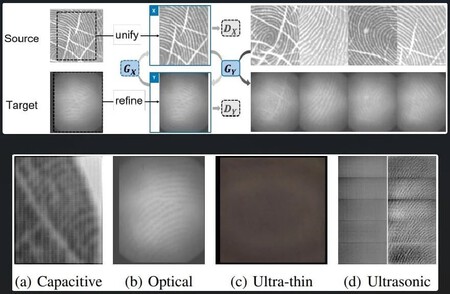

Si alguna vez te habías preguntado cómo "ve" la huella dactilar tu teléfono, en la imagen que te dejamos a continuación tienes la respuesta. El capacitivo es el que se encuentra en el lateral o en el botón Home del iPhone SE. El óptico y el 'ultra-thin' son los presentes en la mayoría de lectores bajo la pantalla (y, básicamente, es una cámara) y el ultrasónico está disponible en solo ciertos modelos.

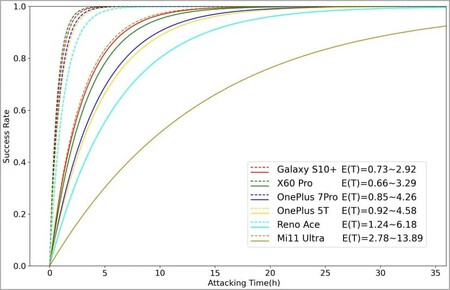

Los dispositivos probados fueron un Xiaomi Mi 11 Ultra, un Vivo X60 Pro y un OnePlus 7 Pro con Android 11; un OPPO Reno Ace con Android 10; un Samsung Galaxy S10+ con Android 9 y un OnePlus 5T con Android 8. Hubo dos Huawei en la lista, el Mate 30 Pro y el Huawei P40, ambos con HarmonyOS 2, así como los iPhone SE con iOS 14.5.1 y el iPhone 7 con iOS 14.4.1.

La conclusión es que, antes o después, los móviles Android sucumben al ataque mientras que los iPhone se mantienen firmes gracias a que cifran los datos de las huellas, por lo que este tipo de ataques no son demasiado efectivos.

Y si te preguntas qué teléfono fue el que menos aguantó, puede que la respuesta te sorprenda. Según este gráfico, el Galaxy S10+ aguantó entre los 73 minutos y las casi tres horas. El Xiaomi 11 Ultra aguantó enter casi tres y 14 horas. Todo depende del número de huellas registradas, algo que también han confirmado los. Investigadores: a más huellas registradas, mayor riesgo.

Vía | Bleepingcomputer

En Xataka Android | Qué es el malware, qué tipos hay y qué puedes hacer si infecta tu móvil

Ver 6 comentarios