Cuando hablamos de vulnerar un dispositivo Android, generalmente hablamos de malware. X desarrollador crea una app que inyecta código malicioso en nuestro dispositivo, descubren una vulnerabilidad que permite infectar las llamadas de WhatsApp, detectan apps que espían a los usuarios y roban sus fotos... El malware siempre suele estar presente, pero no es la única opción. ¿Y si se pudiesen explotar los componentes del móvil, el propio hardware?

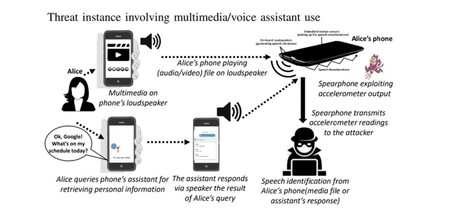

Esto es precisamente lo que han conseguido Abhishek Anand, Chen Wang, Jian Liu, Nitesh Saxena y Yingying Chen, investigadores de seguridad, con "Spearphone". En un paper publicado recientemente, los investigadores han conseguido explotar el acelerómetro del dispositivo para recopilar el sonido emitido por el teléfono. Todo ello sin solicitar permiso para acceder al micrófono. Basta con interpretar bien las vibraciones.

Si vibra, hay ondas; si hay ondas, se pueden interpretar

Esquema del funcionamiento del ataque.

Esquema del funcionamiento del ataque.

El acelerómetro es un componente que encontramos en la inmensa mayoría de móviles y que, en pocas palabras, sirve para que el móvil sepa que nos estamos moviendo o que se encuentra en posición vertical u horizontal. Este tiene un condensador compuesto por dos placas (una estática y otra móvil) y un material dieléctrico. Cuando el móvil se mueve, la placa móvil lo hace también, cambiando la capacidad del condensador, modificando la carga eléctrica del material dieléctrico y, por tanto, determinando la fuerza y la aceleración del móvil.

Según apuntan los investigadores, el altavoz suele estar colocado en la misma superficie que los sensores de movimiento integrados en el móvil, por lo que el acelerómetro es capaz de recibir con relativa precisión las vibraciones generadas por el altavoz en el chasis del teléfono. Seguramente te hayas fijado en que cuando haces una llamada por el altavoz el teléfono vibra ligeramente cuando el interlocutor habla. Esa vibraciones se transmiten por todo el cuerpo del dispositivo y son las que recoge el acelerómetro.

Ubicación del acelerómetro con respecto al altavoz.

Ubicación del acelerómetro con respecto al altavoz.

Después de todo, la vibración no deja de ser una onda, así que registrando las variaciones de dicha onda y aplicando el algoritmo adecuado, se pueden interpretar para traducirlas a texto. De hecho, esta premisa ha sido probada por los investigadores y los resultados son interesantes: son capaces de detectar el género de una persona con un 90% de precisión y el nombre del usuario con una tasa de acierto del 80%.

Evidentemente, no es un mecanismo válido para captar un gran volumen de datos como el que podría recogerse de una conversación larga, pero sí podría enfocarse a datos puntuales. Según relata el estudio, "la información personal, como el número de seguridad social, el cumpleaños, la edad, los detalles de la tarjeta de crédito, los datos bancarios, etc., consisten principalmente en dígitos numéricos. Por lo tanto, creemos que la limitación del tamaño de nuestro conjunto de datos no debe minimizar el nivel de amenaza percibido de nuestro ataque".

Prueba de ello es que los investigadores consiguieron interpretar con precisión el audio proveniente de Google Assistant y Bixby después de que el usuario hiciera una pregunta, pudiendo así extraer el contexto y, por lo tanto, información que pudiera ser confidencial. Eso sí, lo dicho por el emisor estaría más o menos a salvo, puesto que nuestra voz no es lo suficientemente potente para hacer que el teléfono vibre tanto para que el acelerómetro lo pueda detectar.

Sea como fuere, lo realmente inquietante de este ataque es que, en cierto modo, pasa desapercibido. Puede no ser tan peligroso como un troyano o un ransomware, pero su poder reside en que las aplicaciones no tienen que pedir permiso para acceder al acelerómetro, así que cualquier app infectada podría funcionar sin conocimiento del usuario.

Vía | Xataka