Uno de los puntos más interesantes de la tecnología es que hay varias organizaciones que realizan un trabajo fundamental: se encargan de analizar las tecnologías y dispositivos que usamos en el día a día, buscando brechas en la seguridad que hackers malintencionados puedan aprovechar.

Google tiene su propio grupo, el de Mozilla es uno de los más conocidos y también está Eurocom, entre otros. Son ellos quienes han descubierto un fallo de seguridad en los protocolos Bluetooth 4.2 a Bluetooth 5.4 que permitirían realizar un ataque a corta distancia a cualquier dispositivo con esa versión de Bluetooth. Esto se ha denominado 'BLUFFS', e incluso se puede suplantar el dispositivo atacado.

BLUFFS suena a broma, pero puede ser un ataque muy serio a un dispositivo con Bluetooth

No es cosa de broma decir que cualquier dispositivo con Bluetooth 4.2 puede ser vulnerable a estos ataques. Y es que, el protocolo llegó en 2014, por lo que los dispositivos de los últimos nueve años pueden ser objeto del ataque y, además, no se trata de un fallo de hardware o software, sino de la propia tecnología Bluetooth.

Esto ha sido descubierto por el equipo de Daniele Antonioli, profesor de Investigación en Seguridad Ciberfísica y de Sistemas Inalámbricos en el Centro de Investigación de Ciencia Digital (o Eurocom). En el paper publicado, han comentado todos los pormenores de esta vulnerabilidad, pero el resumen es que en el ataque, el hacker puede derivar las conexiones Bluetooth para descifrar datos del dispositivo durante el intercambio de datos.

Con el ataque BLUFFS, Antonioli demostró que podía romper la confidencialidad de la comunicación Bluetooth entre los dispositivos emparejados para engañar al dispositivo y suplantar la identidad de otro.

Lo primero es que, para realizar el ataque, el hacker debe estar en un rango de diez metros del dispositivo objetivo, ya que esa es la distancia de funcionamiento típica de la tecnología Bluetooth. Una vez en el rango de los dos dispositivos que intercambian datos, se lanza el ataque y se hace pasar por uno de ellos para “negociar” una clave de sesión.

El proceso BLUFFS implica que el atacante intenta, mediante un método de fuerza bruta con miles de peticiones simultáneas, conseguir la clave de conexión entre los dispositivos. Una vez conseguida, suplanta la identidad de uno de los dispositivos, permitiendo obtener información tanto pasada como futura.

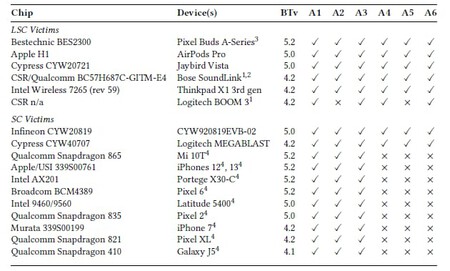

Por ejemplo, el atacante podría suplantar la identidad Bluetooth de unos auriculares, pero también de componentes concretos para tener acceso a los dispositivos. Eurecom describe en su informe seis tipos de ataques BLUFFS y ha compartido una tabla en la que podemos ver que todos los objetos de estudio han sido vulnerables, al menos, a tres de los seis tipos de ataque.

Esto se da en dispositivos con conexiones seguras (los marcados como SC), pero también con aquellos con una conexión LSC o 'Legacy Secure Connections'. Estos parecen ser los más débiles y, básicamente, se trata de una autenticación entre dos dispositivos que no están en el mismo escalón, al haber un dispositivo máster (un móvil, por ejemplo) y un dispositivo esclavo (unos auriculares). De hecho, Antonioli ya demostró hace unos años con otro tipo de ataque que los dispositivos LSC no eran los más seguros.

Aunque hay una limitación importante a la hora de 'hackear' un dispositivo mediante este método, ya que debe estar en ese rango de diez metros del mismo, es evidente que en sitios públicos como cafeterías, la calle o centros comerciales, los dispositivos pueden ser extremadamente vulnerables ante un ataque de este estilo.

Sin embargo, antes de entrar en pánico, debes saber que Antonioli ya ha presentado sus conclusiones al Bluetooth Special Interest Group, otra asociación que se encarga de supervisar el estado y desarrollo de la tecnología, así como a empresas afectadas en sus pruebas (Google, Intel, Apple, Qualcomm y Logitech) para que estén al corriente.

Además, han desarrollado una medida de protección ante estos ataques BLUFFS que consiste en un sistema de derivación de claves nuevo, autenticado y bidireccional. Y, por si te lo preguntas, Google elogió al equipo e informó que están trabajando en una solución, algo que también hicieron Apple y Logitech. Intel también se encuentra trabajando en una medida de seguridad, pero lo catalogó como de una importancia “media” y Qualcomm no ha respondido.

Imagen de portada | Bing Image Creator

Vía | Cybersecurity 360

En Xataka Android | Cómo desbloquear y recuperar tu Android si has olvidado el patrón o la contraseña