La batería de nuestros móviles es la que es, y desgraciadamente casi siempre se nos queda corta. Si te quedas sin jugo durante el día y no llevas contigo un cargador o batería portátil, siempre te queda usar los cargadores para móvil disponibles en algunos lugares públicos como cafeterías y aeropuertos. Aunque quizá deberías pensartelo dos veces antes de usarlos.

A estas alturas la mayoría de nosotros somos conscientes de los peligros de conectarnos a una red Wi-Fi pública sin cifrar, pero hay otro detalle en el que a veces hacemos la vista gorda para poder cargar el móvil sin remordimientos: los cargadores públicos. Un nuevo estudio de la Universidad de Florida demuestra cómo es posible para un atacante manipular la pantalla o enviar comandos especiales al teléfono desde el cable USB

No te fies de cualquier cargador

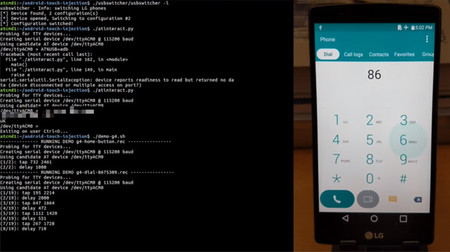

El estudio ha podido manipular varios teléfonos Android como el Google Nexus 5, LG G4 o the Samsung Galaxy S8+ remotamente a través del cable USB conectado a lo que sería un cargador malicioso. Es decir, que alguien ha preparado para este fin.

Este tipo de ataque permite el envío de comandos al teléfono que simulan toques en la pantalla y mediante los cuales es virtualmente posible hacer cualquier manipulación en el teléfono, incluyendo activar la instalación de aplicaciones desde fuentes desconocidas como enviar mensajes o hacer llamadas. Lo puedes ver en funcionamiento en el siguiente vídeo.

Por supuesto, en la realidad no es tan sencillo. El atacante necesita saber con exactitud qué modelo y capa de Android está usando para que estos movimientos y toques coincidan con los elementos en la pantalla, pero técnicamente es posible llevarlo a cabo. O era, pues los investigadores ya avisaron a LG y Samsung de la vulnerabilidad y está parcheada desde la actualización de seguridad de julio.

Este ataque se basa en comandos AT, desarrollados en los 80 para manipular módems, pero algunos móviles actuales siguen incluyéndolos y ampliándolos para realizar tests. Estos comandos están expuestos sobre USB en algunos móviles Android incluso sin tener activada la depuración USB, y en algunos móviles se pueden usar desde la pantalla de inicio. Es más, en algunos casos siguen funcionando aunque estés usando el modo de "Solo cargar".

Cómo protegerte

Como siempre, la mejor forma de protegerte es asegurarte de que tienes instaladas las últimas actualizaciones de seguridad. Sí, ya sé que esto no siempre depende de ti pues muchos móviles reciben parches de seguridad trimestrales y gracias, pero es un concepto a tener en cuenta la próxima vez que busques qué teléfono comprarte.

Por lo demás, veo difícil que alguien se dedique a manipular cargadores USB en aeropuertos, uno de los lugares con más seguridad, así que probablemente no tengas mucho de qué preocuparte a no ser que seas alguien con un montón de secretos en el móvil y alguien tenga mucha motivación y fondos para tratar de obtenerlos.

Por lo demás, con usar tu cargador en lugar de uno público, deberías estar protegido. Es decir, en lugar de conectar un cable USB a un cargador USB público, usa un cargador propio en un enchufe de corriente normal.

Vía | Android Community

En Xataka Android | El instalador original de Fortnite podía ser explotado por otras apps para instalar malware

Ver 15 comentarios