Investigadores de seguridad han descubierto un nuevo agujero de seguridad en Android por el cual una aplicación maliciosa podría presentar pantallas de inicio de sesión falsas para capturar las credenciales o recibir permisos adicionales, con el agravante de que dicha aplicación maliciosa no necesita permisos especiales por sí misma.

Este ataque recibe el nombre de StrandHogg 2.0, y la buena noticia es que ni Google ni sus descubridores han encontrado evidencias de que el sistema esté siendo explotado. Además, el parche de seguridad de mayo de 2020 incluye la corrección de seguridad.

Algo así como phising para aplicaciones

Hacerse pasar por otras aplicaciones para capturar credenciales no es algo nuevo. En el pasado es una de las técnicas más comunes de las aplicaciones de malware, a veces disfrazando las aplicaciones falsas con la apariencia de otras o mostrando ventanas emergentes sobre otras aplicaciones para capturar los toques, algo ya muy restringido en las últimas versiones de Android.

StrandHogg 2.0 supone un resultado similar, aunque el método es bien distinto. Por un lado se encuentra la aplicación maliciosa, que no necesita de permisos especiales y, por tanto, es fácil camuflar como cualquier otra app en Google Play, como por ejemplo un inofensivo minijuego.

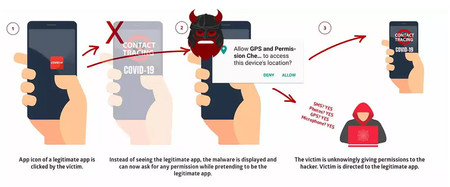

Es entonces cuando viene el problema de seguridad. Explotando el modo en el que Android gestiona el cambio de una aplicación a otra, la aplicación maliciosa puede reemplazar a otras aplicaciones, pudiendo así mostrar una ventana de inicio de sesión falsa para capturar el nombre de usuario, contraseña, número de teléfono o cualquier otro dato. En esta demostración en vídeo se puede ver en funcionamiento.

Es decir, podrías instalar un juego cualquiera con aspecto inofensivo, que se quedaría esperando a que abrieras, por ejemplo, la aplicación oficial de Facebook. Al tocar en el icono de Facebook, en vez de abrirse la app oficial, se muestra una réplica de la pantalla de inicio de sesión incluída en el minijuego.

Exactamente del mismo modo se puede lograr que el usuario otorgue permisos a la aplicación maliciosa, creyendo que los está otorgando a otra aplicación. Por ejemplo, al intentar abrir Google Maps la aplicación maliciosa se muestra momentaneamente pidiendo el permiso para acceder a la ubicación. Sin embargo, el permiso no se le está otorgando a Google Maps, sino a la aplicación maliciosa.

El parche ya está listo

La corrección se encuentra en el parche de seguridad de mayo

La corrección se encuentra en el parche de seguridad de mayo

Según sus descubridores, StrandHogg 2.0 afecta a Android 9.0 y versiones anteriores, no pudiendo replicarse en Android 10. La buena noticia es que la corrección de esta vulnerabilidad, CVE-2020-0096, está incluída en el parche de seguridad de mayo. La mala es que ya sabemos que los parches de seguridad a veces tardan meses en llegar o directamente no llegan, en el caso de terminales algo antiguos o de gama baja.

Aunque potencialmente StrandHogg 2.0 puede usarse para cosas tan siniestras como recibir ubicación, tomar fotos, escuchar con el micrófono y recibir contactos, ni sus desarrolladores ni Google han encontrado que esté siendo explotado. El parche de seguridad puede tardar en llegar, pero Google ha afirmado que Google Play Protect está preparado para detener apps que intenten explotar esta vulnerabilidad.

El riesgo de recibir un ataque con StrandHogg 2.0 es bajo al ser un sistema relativamente complejo, aunque no nulo. Si todavía no recibiste el parche de seguridad, tu mejor baza es activar Google Play Protect y no instalar aplicaciones de dudosa procedencia, una de las recomendaciones de seguridad más repetidas en Android.

Vía | TechCrunch

Ver 3 comentarios