Google ha dado un nuevo paso en la erradicación de las modificaciones no autorizadas en Android: la nueva comprobación por hardware de SafetyNet, el sistema de seguridad que se asegura de que el teléfono no ha sido alterado, hace imposible utilizar herramientas como Magisk; lo que impedirá esconder el root o una ROM instalada a las aplicaciones que comprueben la integridad del teléfono.

Desde que Android es Android ha existido una comunidad de desarrolladores que siempre ha buscado las maneras de modificar el sistema para hacerlo aún más personalizable para el usuario. Las ROMs son una buena muestra de ello, por ejemplo, también el acceso root o de administrador. Ahora bien, estos procesos entrañan riesgos para el usuario y para el hardware; razones por las que Google poco a poco dificultó las modificaciones. Y ahora ha dado uno de los pasos definitivos contra el root: la comprobación de la integridad por certificación de hardware. Ya está activa.

La certificación de hardware de SafetyNet no se puede burlar

Así funciona la seguridad en Android

Así funciona la seguridad en Android

Hasta ahora, SafetyNet comprobaba la integridad del teléfono de una forma 'básica' y certificándolo por software. Gracias a esto herramientas como Magisk podían esconder las modificaciones a todas las apps que buscaban asegurarse de que el teléfono no tuviese una ROM y/o no estuviera rooteado, alteraciones que podrían poner en peligro el uso de las aplicaciones (realizar una grabación de la pantalla en Netflix, por ejemplo). Magisk permite esconder el estado a SafetyNet a base de 'engañar' a las APIs de seguridad de Google ofreciendo falsos resultados cuando buscan modificaciones en el software del teléfono. Con la certificación de hardware resulta imposible.

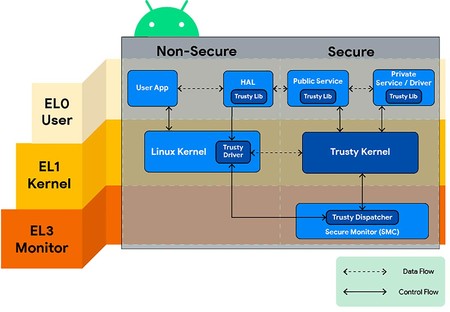

Tal y como cuentan en XDA Developers, y tras las comprobaciones del propio John Wu, creador de Magisk, la nueva certificación de hardware de SafetyNet hace imposible el uso de Magisk y herramientas similares, al menos tal y como funcionan a día de hoy. Con dicha certificación de hardware no hay manera de ofrecer falsos resultados ante la comprobación de integridad ya que las APIs de Google se aseguran de que las claves de certificación del teléfono son legítimas comparando las que tiene la empresa en sus servidores con las almacenadas en la zona segura del dispositivo. Y, como no existe manera de alterar esa zona, el denominado Entorno de Ejecución Confiable (Trusted Execution Environment, TEE), tampoco hay manera de esconder las modificaciones realizadas al teléfono a todas aquellas apps pidan comprobaciones.

Así funciona el Entorno de Ejecución Confiable (Trusted Execution Environment o TEE)

Así funciona el Entorno de Ejecución Confiable (Trusted Execution Environment o TEE)

La certificación de hardware de SafetyNet no tiene por qué acabar con el root y las ROMs, aunque sí que dificultará su utilización. Porque, si las aplicaciones terminan pidiéndole comprobaciones de seguridad a SafetyNet, poco a poco irá reduciéndose el número de apps disponibles para quienes hayan modificado los teléfonos; lo que hará que dejen de modificarse. Al fin y al cabo, ¿quién querría usar un smartphone en el que no puede ejecutar sus aplicaciones preferidas?

La nueva certificación de hardware ha comenzado, Google la está probando actualmente en determinados dispositivos. No hay un comunicado oficial por parte de la empresa, sí un aviso en la comunidad del inicio de las pruebas. Es de esperar que, conforme pasen los meses, SafetyNet deje de realizar comprobaciones básicas para realizarlas con la certificación de hardware. Veremos si Magisk y similares consiguen hacerle frente.

Vía | XDA Developers

Ver 22 comentarios