Ayer por la tarde noche se publicaron casi 9.000 documentos de la CIA sobre las técnicas y formas utilizadas por esta agencia gubernamental para poder entrar en todo dispositivo electrónico que esté conectado a la red.

Cuando cae una noticia así, de tal entidad y con tanta información, es difícil asimilarla, aparte de intentar discernir el efecto que tendrá. Como nos toca en algo muy cercano como es Android, vamos a mostrar los exploits usados en Android por la CIA.

Vault 7 y los exploits Android

No vamos a entrar en suposiciones o aquel dicho que viene muy bien en estos momentos y que dice: "Piensa mal y acertarás". Vamos a mostrar solamente los distintos exploits, los teléfonos que fueron vulnerables y las versiones de Android que se vieron afectadas por la manipulación de esta agencia que ha llegado a ser considerada como un 'Estado dentro del Estado'.

La primera parte de esta serie de filtraciones que van a ir saliendo a la luz se le ha denominado como 'Year Zero' y se compone de 8.761 documentos y archivos filtrados de una red de alta seguridad de la CIA.

Hay que recordar que recientemente la CIA perdió el control de la mayoría de su arsenal de hackeo, entre lo que se incluye malware, troyanos, exploits "zero day", sistemas de control remoto basados en malware y muchos más.

'Zero days'

Wikileaks indica que los exploits "zero days" son en total 24 y han sido desarrollados por la propia agencia y obtenidos desde contratistas de armas cybernéticas, la NSA y GCHQ. Estas técnicas, a final de cuentas, lo que consiguen es pasar por encima del cifrado de WhatsApp, Signal, Telegram, Wiebo y otras tantas más al hackear los smartphones en los que esas apps funcionan. Decir hackear, significa que pueden recolectar todo tipo de archivos de audio, mensajes de texto y más antes de que el cifrado sea aplicado.

Estos documentos filtrados cubren el periodo de tiempo desde 2013 a 2016 y por lo que respecta a los exploits 'zero day' mencionados en las filtraciones, están relacionados con software y hardware antiguo de Android.

Un exploit 'zero day' es uno, en donde la existencia de una vulnerabilidad permanece desconocida al fabricante y que permite que el hacker pueda aprovecharse de su ventaja para que incluso se puede parchear el backdoor o puerta trasera.

La lista de exploits Android

Aclarar que los apuntes que veréis en cada uno de los exploits Android están hechos por la propia CIA. Podéis encontrar al final de la entrada el enlace a la tabla original publicada por Wikileaks.

| Nombre | Dispositivos y servicios afectados |

|---|---|

| SwampMonkey | Sin definir |

| BaronSamedi | Sin definir |

| Chronos | Ciertos dispositivos MSM con GPUs Adreno |

| Colobus | Dispositivos equipados con GPUs Adreno: Adreno 225, Adreno 320 y Nexus 7 OS 4.4.2 |

| Dugtrio | Android 4.0 - 4.1.2 Algunos dispositivos Samsung más recientes podrían tener la vulnerabilidad, pero no está garantizado |

| EerieBatter | Sin definir |

| EggsMayhem | Navegador Google Chrome: versiones 32-39 |

| FLAAFY | Sin definir |

| Freedroid/EerieIndiana | Android 2.3.6 - 4.2 Poco fiable en Android 4.3 - 4.4 |

| Galago | Galaxy Note 4 |

| Bonobo | Sin definir |

| Dragonfly/Beracuda | Sin definir |

| Flameskimmer | Dispositivos con chip WiFi Broadcom 4.4.4 (actualizado julio 2015) |

| Levitator | pre 2.3-2.3.5 |

| Totodile | Dispositivos KitKat |

| Lugia | Dispositivos Snapdragon hasta Android 4.4 |

| NightMonkey | Sin definir |

| Salamander | Versión Chrome 28.0.1500.94 Explorador Samsung |

| Salazar | Versión Chrome 35.0.1916.141, 37.0.2062.117 Versión Opera 21.0.1437.75710 Explorador Samsung |

| Simian | Terminales con chip Snapdragon 800 |

| Skor | Android 2.2 - 2.36 |

| Snubble/Snubull | Samsung Galaxy S5 Samsung Galaxy Note 3 Samsung Galaxy S4 |

| Spearrow | ¿Android 4.1.2? |

| Starmie | Android 4.0 -4.3 Samsung Galaxy Tab 2 de 10 pulgadas Epic 4G Touch Samsung Galaxy Note |

| Sulfur | Samsung Galaxy Note 4 3G Samsung Galaxy Note 4 |

| Towelroot, Steelix | OS antes del 3 de junio de 2014 |

Estamos ante unas vulnerabilidades de versiones antiguas de Android hasta KitKat que han sido corregidas en las nuevas. Chrome, el explorador web de Samsung y Opera son los exploradores que han sido utilizados en distintas versiones para usar algunos exploits. Mientras que hay un hecho curioso con el exploit "Starmie", que sugiere el uso de la ROM Helios para los Galaxy Tab 2 de 10 pulgadas, Epic 4G Touch y Samsung Galaxy Note.

También los kernels y los dispositivos con GPU Adreno son usados para algunas exploits en específico como son los Xperia Z, Galaxy S4 y HTC One M7. Otra peculiaridad son los exploits Galago, Snubble y Sulfur que cubren algunas build en concreto para el Galaxy Note 4, el Galaxy S5/S4 y Galaxy Note 3.

Nada de lo que alarmarse, pero...

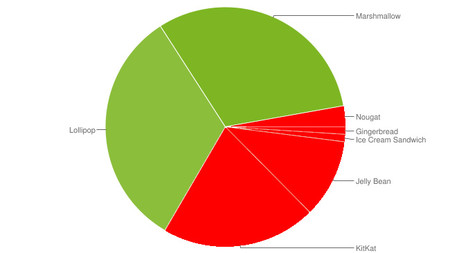

Hasta aquí todo bien, si uno tiene actualizado su sistema a Android 5.0 Lollipop, Android 6.0 Marshmallow y Android 7.0 Nougat, pero si nos basamos en las cifras distribuidas hoy mismo por Google, el 49,3 por ciento de dispositivos Android están con una versión anterior a las mencionadas. Lo que significa que son vulnerables para ciertos de los exploits publicados por Wikileaks en el día de ayer y no quiero ni recordar la pérdida del arsenal de hackeo de la CIA anteriormente.

De momento, estos son las filtraciones publicadas a la espera de que lleguen el resto de la serie denominada como 'Vault 7'. Seguramente que podríamos ponernos a pensar mal e intentar sacarle punta a todos esos datos ofrecidos, pero nos quedamos ante la difícil posición en la que se encuentra ahora mismo la seguridad digital en estos tiempos modernos.

Tampoco podemos olvidarnos del duro golpe para la privacidad recibido de nuevo, que ya se vio atentada gravemente con todo lo acontecido con Edward Snowden hace unos años. Nunca serán pocas las medidas tomadas para intentar proteger un poco nuestros teléfonos, pero si ya son los sistemas operativos los afectados, casi nos quedamos con las manos atadas.

Más información | Wikileaks

En Genbeta | No, WhatsApp, Telegram y Signal no han sido hackeados por la CIA, sino Android e iOS que es peor

Ver 12 comentarios