Hacía tiempo que se le esperaba, pero hasta ahora no había dado señales de vida en Android este malware que tiene capacidad para tomar control total de un dispositivo haciéndose pasar por una aplicación de lectura de MMS. Ha sido bautizado como MazarBOT.

La compañía de seguridad CSIC, que ha dado la alerta sobre su propagación y le ha puesto el nombre de Mazar Android Bot, asegura que es una herramienta de robo de datos de máximo nivel enfocada a la estafa bancaria, lo que puede provocar una alarma a la altura de la vulnerabilidad que causó el exploit de Stagefright.

Sin embargo, su modo de propagación es más rudimentario, por lo habrá menos gente que pique. El del pasado verano se distribuye mediante un vídeo, pero este requiere la instalación de una apk de forma completamente manual, es decir, que aunque sea bajo engaño, el usuario tiene que dar permiso a software conseguido fuera de la Play Store.

Cómo se propaga MazarBOT

El método de difusión es mediante SMS. Cuenta CSIS, que desde el pasado viernes multitud de usuarios daneses recibieron un mensaje que dice: "You have received a multimedia message from +[country code] [sender number] Follow the link http://www.mmsforyou[.]net/mms.apk to view the message". Te hace creer que necesitas hacer clic ahí y descargar eso para ver el archivo multimedia recibido. Si se expande por países castellanohablantes, su traducción podría ser algo como: "Has recibido un mensaje multimedia de +[código de país][número de tlf] Sigue el enlace http://www.mmsforyou[.]net/mms.apk para ver el mensaje".

Esta es la forma que ha escogido para difundirlo quien quiera que esté detrás de su uso, pero podría encontrar otros caminos. De hecho, Recorded Future ya avisó en noviembre de 2015 de su existencia y de que estaba en venta en la Deep Web, así que era cuestión de tiempo que alguien pagara por él para intentar explotarlo de una forma u otra.

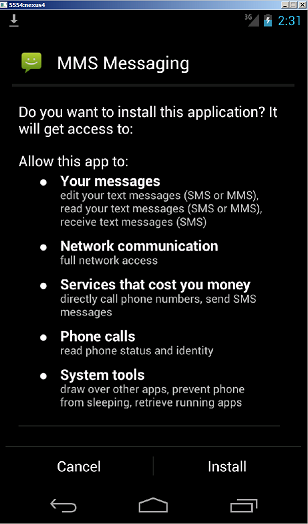

Al hacer clic en el enlace se descarga la apk, es decir, el archivo de instalación. Pero eso por sí mismo no tiene consecuencias, el problema está al instalarlo porque desde ese momento toma las credenciales de administrador del dispositivo y gana acceso a multitud de funciones básicas, desde la lectura y el envío de SMS o llamadas a la gestión de las aplicaciones.

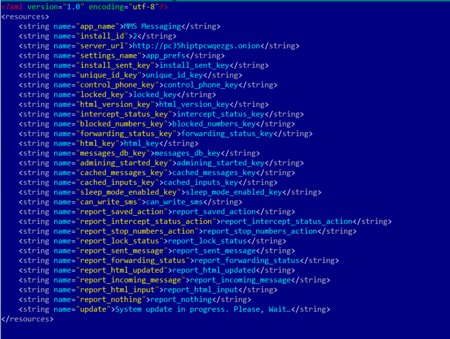

De hecho, su primera función es instalar TOR en el teléfono o tablet. Utiliza su sigilo para conectarse a un servidor y enviar un SMS al número de teléfono +9876543210 con el texto "Thank you". De esta forma consigue informar sobre la localización de la víctima, un dato que va a ayudarles a realizar las siguientes acciones. De hecho, la instalación del apk está bloqueada en Rusia, no funciona si el móvil está configurado en ese idioma.

Qué consecuencias puede tener instalar MazarBOT

La investigación que ha realizado el equipo danés concluye que el objetivo número uno son los datos de las cuentas bancarias, dado que tiene capacidad de vigilar las acciones del usuario y aprender sus patrones de seguridad. Por ejemplo, puede ver los códigos enviados por SMS para completar una compra online con tarjeta de crédito. Pero hasta ahora no se ha producido ninguna notificación por parte de la policía advirtiendo de que esto se esté convirtiendo en un fraude en masa en algún país.

Por supuesto, dado que toma el control de la mensajería, también tiene la posibilidad de enviar SMS Premium u otro tipo de contenidos al número que considere oportuno, que es una forma mucho más fácil y rápida de ganar dinero aunque sea en cantidad más pequeñas.

Sus posibilidades van más allá, ya que también instala el proxy polipo para poder realizar ataques man-in-the-middle, es decir, para modificar una conversación entre dos partes desde el centro, y es capaz de autoinyectarse en Chrome. En la difusión de CSIS hay varias muestras de sus test y especificaciones sobre cómo actúa.

Protegerse de MazarBOT

La compañía también ha informado de que MazarBOT es poco visible para los antivirus Android actuales. Cuando lo testearon con VirtusTotal solo un par de programas fueron capaces de detectar el archivo de descarga como malicioso. Sin embargo, en el momento de escribir este texto ya hay una decena que lo hacen.

Eso significa que las compañías de seguridad se están dando prisa en poner sus aplicaciones al día, por lo que quienes hagan uso de antivirus tendrán esa protección extra. Al fin y al cabo, aunque los expertos en seguridad afirman que el malware es de alto nivel, su forma de expansión actual es tan básica que tiene las patas cortas. Ojo, que no protegen, solo alertan.

Este es otro de esos casos en los que la mejor prevención es el uso del dispositivo con un poco de cuidado. No es lógico instalar una aplicación para leer MMS recibida mediante mensaje desde un número desconocido, por lo que esa barrera inicial debería ser suficiente para la mayoría de usuarios. Es probable que en los próximos días encuentre otras vías de difusión mediante semejantes, así que aplica la misma receta. Esta forma de transmisión invita a pensar que MazarBOT no va a tener consecuencias tan graves por el momento.

En Xataka Android | Cómo proteger tu Android de la vulnerabilidad Stagefright

Fuente CSIS | Vía Android Headlines

Ver 4 comentarios