Android 14 está a la vuelta de la esquina de modo que es posible que su anuncio llegue cualquier día. Tanto, que Google ha comenzado ya a promulgar sus virtudes en materias de seguridad. Concretamente, en lo que a la seguridad de nuestras comunicaciones se refieren.

La conexión con la torre de telefonía ha sido tradicionalmente el punto débil de la seguridad del móvil, permitiendo ataques man-in-the-middle con torres falsas y/o forzando a que se use 2G, más inseguro. Ambos métodos van a ser mucho más difíciles de ser explotados con Android 14.

Adiós, 2G

Google comenzó a decirle adiós al 2G con Android 12, que incluyó un ajuste en sus ajustes para permitir, o no, el 2G. El problema del 2G es que es mucho más inseguro que las versiones poteriores pues carece de autenticación mutua, permitiendo ataques man-in-the-midle e incluso facilitando la intercepción y descifrado del tráfico 2G over-the-air.

Si bien algunos operadores han empezado ya a apagar el 2G, se espera que la red permanezca activa hasta 2030 por varios motivos y la gran mayoría de móviles activos hoy en día lo soportan. Esto posibilita una serie de ataques degradando la conectividad del móvil para forzar que se use 2G, inseguro y fácil de interceptar. Según Google, es el método más común para user torres de telefonía falsas o dispositivos como el StingRay.

Esquema de un ataque mediante un dispositivo como el StingRay

Esquema de un ataque mediante un dispositivo como el StingRay

Google ha hecho que desde Android 12 podamos desactivar el 2G en el móvil y según avanzan las versiones, el ajuste va extendiéndose por todos los fabricantes y a partir de Android 14 los administradores de dispositivos pueden deshabilitar el 2G para los móviles que administran.

Los administradores de dispositivos gestionados con Android Enterprise pueden evitar que se degrade la conectividad 2G, evitando así este tipo de ataques y su consecuente intercepción de datos.

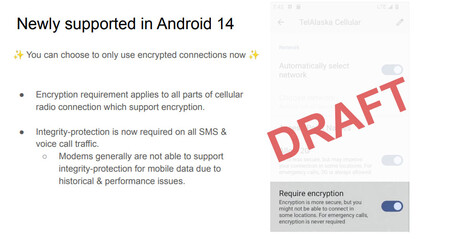

Requerir cifrado en Android 14

En Android la capa de datos basada en IP está cifrada de extremo a extremo, pero no sucede lo mismo con el tráfico de voz y SMS de las redes de telefonía. Su cifrado queda bajo el control de la operadora, sin ningún tipo de control por parte del usuario, que no puede saber si los datos están cifrados o no.

Esto habilita otro posible ataque, cuando un dispositivo como StingRay hace creer al móvil que la red no soporta cifrado, de modo que cambie a una conexión sin cifrar, pudiendo así ser interceptada.

En Android 14 nos vamos a encontrar la opción de "Requerir cifrado", que elimina el soporte para conexiones con cifrado nulo a nivel del módem, mientras que sigue siendo posible hacer llamadas de emergencia sin cifrar.

Esta protección adicional va a mejorar la seguridad de los dispositivos, aunque a cambio puede hacer que sea más difícil conectarnos en algunas ubicaciones. Google espera que el ajuste se extienda a la mayoría de móviles Android a lo largo de los próximos años.

Más información | Google

En Xataka Android | Las 14 formas en las que Android 14 mejorará tu teléfono